Масштабная угроза: как хакеры перешли от кражи данных к глобальному обрушению

Приравнять к обычному оружию

На протяжении долгих лет тему киберзащиты не только отдельных особо важных объектов, но и государства в целом, старались не сравнивать с применением обычных, армейских средств защиты от нападения. Однако от примитивных атак на финансовые активы преступные группировки, оснащенные не только техникой, но и знаниями в области программирования и информационной безопасности, давно перешли к шантажу и диверсиям в промышленных масштабах.

Активность вредоносного программного обеспечения стала угрожать не только работе отдельных компьютеров, но и существованию и успешному функционированию целых секторов экономики и ведомств, занятых обеспечением национальной безопасности.

Мировая атака вируса WannaCry подтвердила - даже крупные корпорации, в том числе и финансовые, и промышленные с огромным штатом IT-специалистов не застрахованы от ущерба на десятки миллионов долларов. Уязвимость для всех пользовательских и серверных машин заставила руководителей многих крупных компаний после подсчета ущерба взяться за ум и вложить сотни тысяч долларов в разработку программных и аппаратных решений, предотвращающих и своевременно отражающих такие атаки, а также внимательнее отбирать кандидатов на руководящие должности в департаменты информационной безопасности.

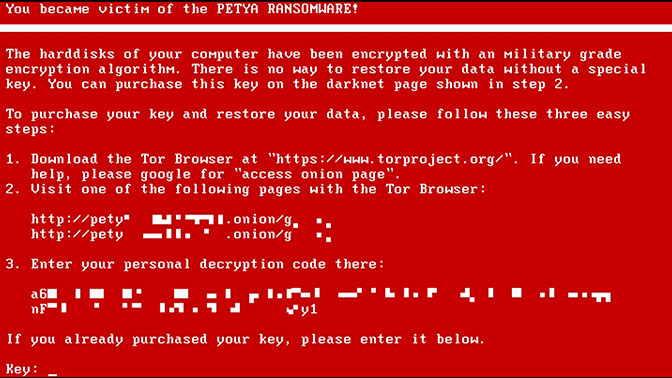

Ущерб от WannaCry так и не подсчитали до конца - по некоторым данным, мировая атака вируса на компьютеры в 150 странах обошлась компаниям в сумму более $1,5 млрд. Долларов. Меньшая часть денег досталась злоумышленникам напрямую от пользователей - после кодирования ключевых файлов, необходимых для запуска компьютера, злоумышленники требовали от $300 до $600 на биткоин-кошельки хакеров, после перечисления которых, зачастую, так и не присылали ключи для дешифровки данных.

Однако большую часть ущерба составила коммерческая информация - отчеты, файлы аудиторских проверок, персональные данные и другая приватная информация, восстановить которую практически нельзя.

Помимо вирусов-вымогателей приобретает популярность и другой вид кибератак - программные «закладки», внедрить которые можно десятками различных инструментов. Масштабность применения таких программ оценить сложно, однако последствия таких спецопераций могут лишить целое государство денег, собственности, системы здравоохранения, информации о налогоплательщиках и других крайне ценных данных.

Именно поэтому ряд государств может признать применение кибератак таким же проявлением агрессии, как и объявление войны. За наглядным примером далеко ходить не нужно - американская газета The New York Times сообщила, что в Соединенных Штатах хорошо понимают последствия таких нападений и даже могут применить ядерное оружие в ответ на кибератаки.

Главной сложностью в решительной готовности нажать на кнопку остался вопрос идентификации пользователя - отследить источник кибератак практически невозможно. Едва ли не единственным разумным выходом из такой ситуации остается наращивание инфраструктуры и подготовка профильных специалистов, способных отражать атаки на стратегические объекты инфраструктуры страны.

Взломать ГЭС и украсть деньги

Хакеры и специалисты по удаленному взлому сетей благодаря стараниям журналистов и режиссеров художественных фильмов «обросли» способностями, которых у них на самом деле, и, скорее всего, никогда не будет.

Главный миф относительно могущества хакеров, открывающих шлюзы на ГЭС, сидя в пижаме перед ноутбуком, или вызывающих критические сбои на АЭС, рассыпаются при первом взгляде на то, как устроены сети на стратегически важных объектах.

На ключевых энергетических, да и вообще крупных объектах, от которых зависит жизнь нескольких регионов страны, все компьютерные сети созданы с применением изолированного, или так называемого «закрытого» контура - сети данных без доступа в глобальную сеть, проникнуть в которую извне невозможно. Карты памяти или USB-носители с записанными на них вирусами для таких атак тоже не годятся, поскольку у компьютеров на таких объектах попросту нет открытых USB-портов.

Однако менее изолированные и защищенные сети с большим количеством пользователей могут содержать множество уязвимостей, через которые хакеры могут получить доступ к важным данным.

В 2016 году злоумышленники совершили одну из самых успешных кибератак в новейшей истории - получив доступ к компьютерам Центробанка Бангладеш злоумышленники вывели со счетов более $80 миллионов.

Взломав сервер центробанка, хакеры отправили в Федеральный Резервный Банк США (держатель золотого запаса Бангладеш) соответствующие запросы на межбанковский перевод. Четыре заявки на валютный перевод общей стоимостью в $81 млн. были удовлетворены, однако при рассмотрении пятой заявки в офисе ФРБ обнаружили ошибку в названии компании-получателя средств и транш был заморожен.

Поиски злоумышленников результатов не дали, а Центробанк Бангладеш лишился денег из-за уязвимости в системе защиты сети.

Отражая угрозу

Аппетиты хакеров растут день ото дня - от простого кардинга (мошенничества с использованием кредитных карт или их копий) злоумышленники переходят к диверсиям в промышленном и международном масштабе, а вирусы-вымогатели, вроде WannaCry и Petya, по мнению специалистов, лишь подготовка к по-настоящему масштабным акциям.

Наибольшее количество важных данных в области информационной безопасности, уверены эксперты, сосредоточено не только на серверах крупных компаний, но и на компьютерах департаментов, министерств и ведомств. Наиболее ярким примером является уже упомянутый WannaCry, заразивший, помимо прочего, сотни компьютеров в обычных больницах Великобритании.

Вывод из строя сотен ноутбуков и ПК позволил практически парализовать медицинские учреждения Великобритании на несколько дней, а большинство данных о пациентах, включая группу крови, результаты анализов и запись на прием к врачу пришлось восстанавливать заново, однако полного восстановления добиться так и не удалось.

При этом имели место не только атаки на компьютеры и сети, но и на носимую электронику - кардиостимуляторы, тонометры и другое медицинское оборудование, подключаемое к интернету. В результате комбинированной атаки десятки больницы не просто лишились дорогостоящего оборудования, но и перестали оперативно оказывать медицинскую помощь.

Эффективно противостоять таким атакам, добавляют специалисты, смогут только специальные обученные люди, и созданные для превентивных мер департаменты по киберзащите.

Директор по информационной безопасности и специальным проектам «Группы Кронштадт» Евгений Родыгин в интервью телеканалу «Звезда» отметил, что единый ситуационный центр кибербезопасности в перспективе может значительно облегчить защиту стратегически важной инфраструктуры на территории России.

«Для удобства в такой центр могут стекаться данные от различных министерств и ведомств, организующих защиту, отправляющих отчеты об интенсивности атак, их виде и многом другом. Эта информация в последствии может быть использована при подготовке оборудования или программного обеспечения для наибольшей устойчивости при массированных атаках. Такие решения - не чьи-то пожелания. Это вынужденные меры, которые нужно будет принимать исходя из подхода к организации кибератак», - отметил Родыгин.

Безопасность компании

Несмотря на сложность и слаженность атак на ключевые инфраструктурные объекты по всему миру, безопасность хранения данных о налогоплательщиках, банковские данные или сведения о пенсионных накоплениях зависят не только от развитой инфраструктуры и грамотных специалистов, но и от добросовестных пользователей - сотрудников министерств и департаментов.

Эксперты по информационной безопасности считают, что именно через атаку на корпоративные сети и рассылку вредоносных файлов злоумышленники могут получать доступ к коммерческой информации и сетям для внутреннего доступа.

При этом речь идет не только о крупных коммерческих и государственных структурах, но и о ключевых подрядчиках Минобороны России - только за 2017 год корпоративная сеть УралВагонЗавода - производителя уникальной бронетехники и целого ряда других промышленных продуктов в интересах Вооруженных Сил, пытались взломать не менее 400 раз.

Помимо крупных спланированных атак на сервера компании было зафиксировано 76 тыс. Попыток получить несанкционированный доступ к личной переписке сотрудников через рассылку электронных писем с вредоносными программами.

Масштабируя угрозу

Повышенное внимание к кибератакам не только на уровне корпораций, но и государственных ведомств проявляют еще и потому, что год от года растет масштаб и сила цифровых нападений.

В 2018 году уже зарегистрированы самые крупные DDoS-атаки в истории компьютерных сетей - 2 марта атака в 1,35 терабит в секунду вывела из строя сервера американского IT-гиганта GitHub на 10 минут, а уже 6 марта стало известно об атаке мощностью в 1,7 терабит в секунду на серверы другой крупной компании - Arbor Networks, выполняющей, в числе прочего, подряды Минобороны США.

Эксперты отмечают, что атаки подобного масштаба стали возможны благодаря пересмотру ключевых методов организации войны в цифровом пространстве, и в будущем сложность атак, а также их агрессивность будут только возрастать.

«В ближайшие несколько лет можно ожидать, что кибератаки как на государственные, так и коммерческие сети будут организовываться с помощью роботизации и интеллектуализации атакующих инструментов - программных и аппаратных решений, благодаря которым можно будет значительно наращивать мощности со стороны "атакующих". При этом все нападения перейдут в прикладной уровень атак - не взлом системы, а имитация действий пользователя в них», - рассказал в интервью телеканалу «Звезда» Рустэм Хайретдинов, заместитель генерального директора компании Infowatch.

Специалисты в области информационной безопасности считают, что создание единых центров киберзащиты и мониторинга угроз, а также повышенное внимание к использованию отечественных программных и аппаратных средств защиты позволят не только облегчить борьбу с уже организованными атаками, но и сформировать систему защиты, способную отслеживать и оповещать министерства и ведомства о подготовке к атакам в будущем.